2022.5.30

業務用端末でAppleID入力を無効にする方法

iOS端末を業務用端末として配布して使う場合、AppleID がそもそも不要な場合があります。

通常、アプリのインストールにはAppleIDが必須ですが、業務用として設定された端末の場合は AppleID が無くてもアプリのインストールが可能だから…というのが大きな理由です。また、iCloud バックアップや「探す」機能など、AppleIDに紐づく機能の多くは代替する仕組みがあったり、むしろそんな機能は使わせたくない…となることも多いからです。

ただ、不要だからといって AppleID 未設定のまま端末を配布してしまうべきではありません。

(業務用端末に個人のAppleIDを入れられてしまうと…?)

従業員が個人AppleIDを入れることで情報が同期され、業務用端末に余計なアプリがインストールされてしまったり、逆に業務用の情報が個人端末に転送されて情報漏えいに繋がりかねません。端末を顧客や取引先に一時貸与するような場面では、返却後に端末初期化が難しくなったりします。

こういったことを避ける唯一の方法は、AppleiD を設定できないようにすることです。本稿ではその方法をご紹介します。

前提条件

業務用の制限機能の多くと同様に、端末は監視モード(Supervised Mode)でなければなりません。監視モードについてはiOSの監視モードとは何かをご覧下さい。

(iOSには2つのモードがある)

監視モードにするには、Apple Configurator2 から「準備」をするか、DEP(ADE)端末を購入してMDMに自動チェックインさせるか、2つの方法があります。それぞれの具体的方法は以下投稿を参考にして下さい。

監視モードにできない端末の場合、AppleIDの無効化はできません。なお MDM へのチェックインは必須ではありません。

設定方法

(1) 監視モード化された端末を用意します。

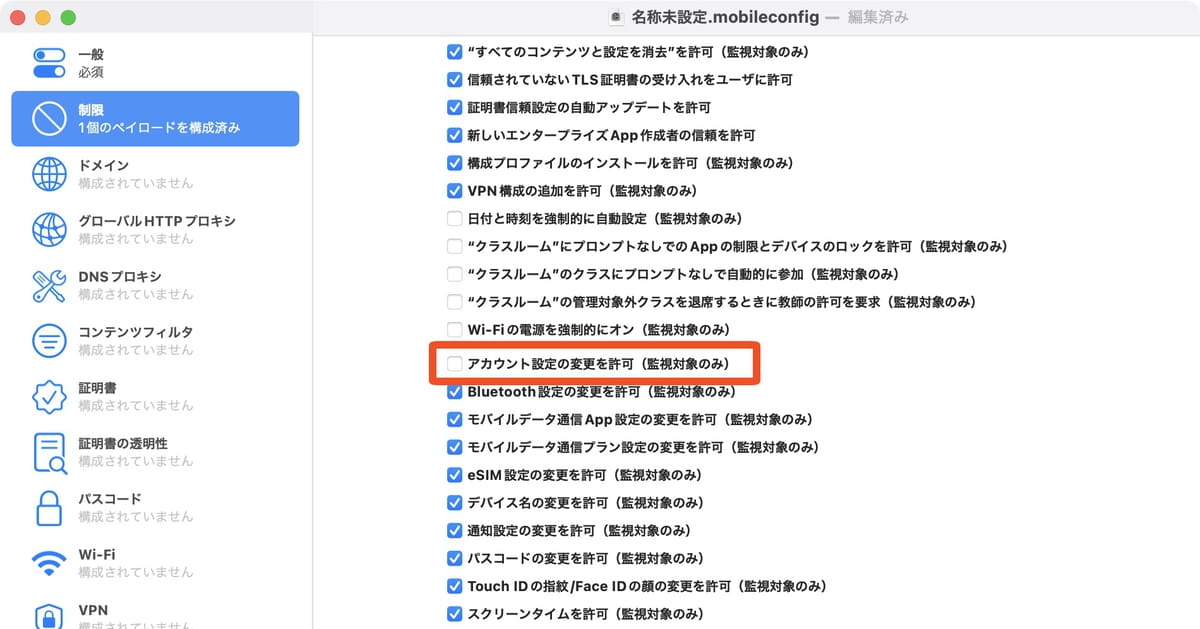

(2) 次に構成プロファイルを作成します。Apple Configurator2 の構成プロファイルをエディタを使っても良いですし、MDMが備える作成画面を使ってもいいでしょう。「制限」のカテゴリにあるアカウント設定の変更を許可の項目をOFFにして保存します。

もし構成プロファイルを手動で作成する場合は、以下のように PayloadContent 内に allowAccountModification を false とする設定値をXML(plist)内に含めて下さい。

<key>PayloadContent</key> <array> <dict> ...(略)... <key>allowAccountModification</key> <false/> ...(略)... </dict> </array>

(3) 作成した構成プロファイルを端末に流し込みます。Apple Configruator2 を使う場合は構成プロファイルの作成とインストールの基礎 〜Apple Configurator2を使う方法〜をご覧下さい。MDMの場合は使用するMDMのマニュアルを参照して下さい。

(4) 流し込み完了後、設定が適用され以下のようにAppleIDが入力できないようになります。

→

→

(違いがほとんどなく分かりにくいが、適用後(右側)はAppleIDを入力する行がグレーアウトしタップできなくなる)

手順は以上となります。もしうまくいかない場合は、端末が監視モードかどうか確認しましょう。監視モードかどうか確認するにはiOS端末が監視モードかどうかを確認する方法の投稿を参考にして下さい。

本稿では、AppleIDの入力を無効にする方法について紹介しました。業務用として従業員に配布する端末や、施設に設置して使用するキオスク端末用途では特に有用です。よからぬトラブルを避けるため、AppleID が不要ならあらかじめ無効にしておきましょう。